こんにちは!!

今回の記事はTomとノッチがお送りいたします☆

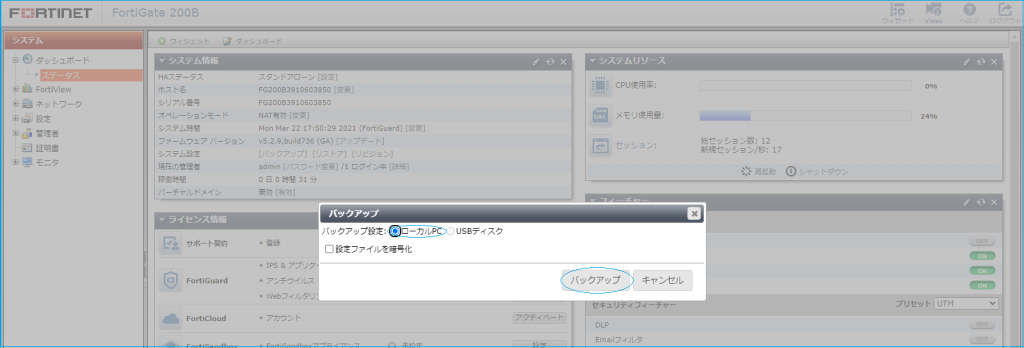

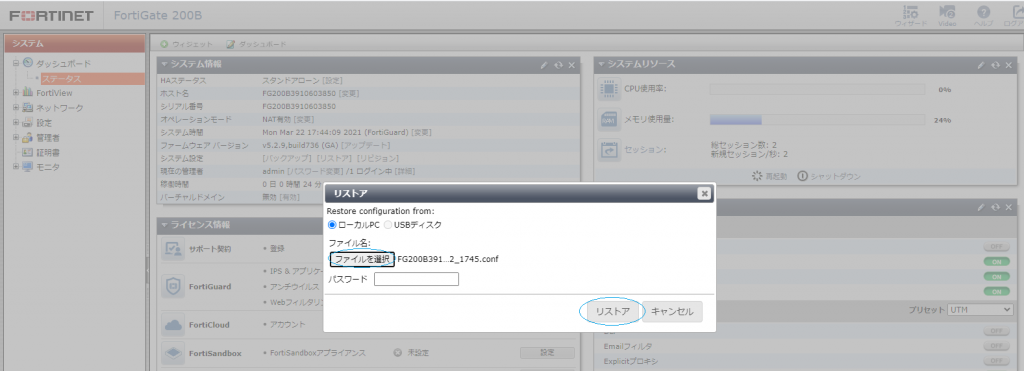

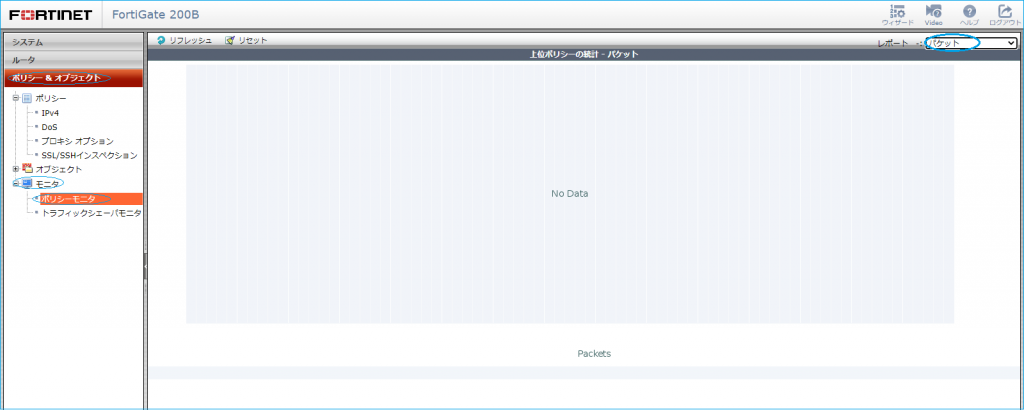

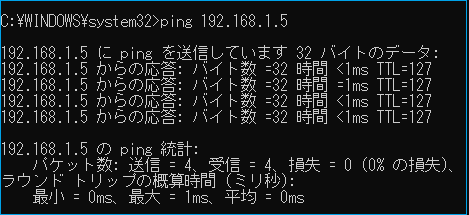

今回は先日社内で行われた実機研修の様子をお届けします!

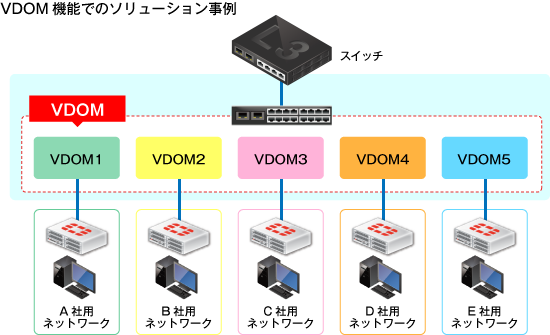

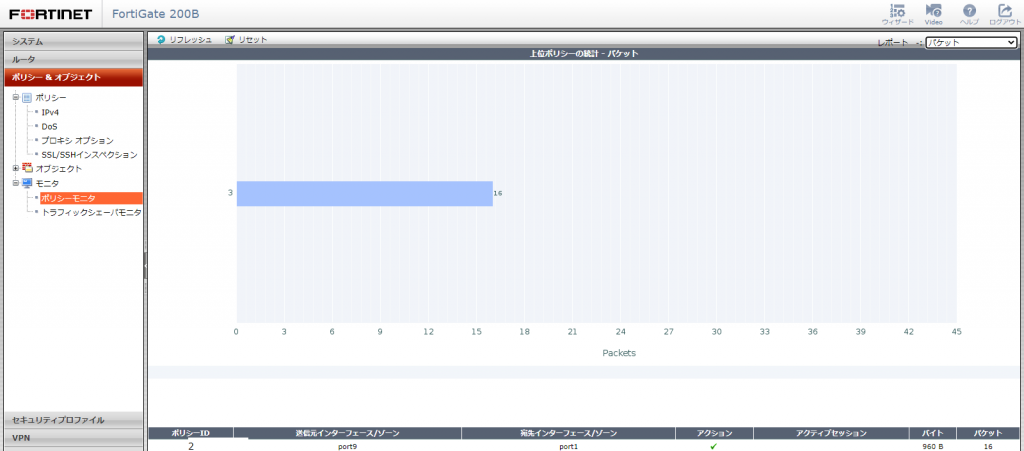

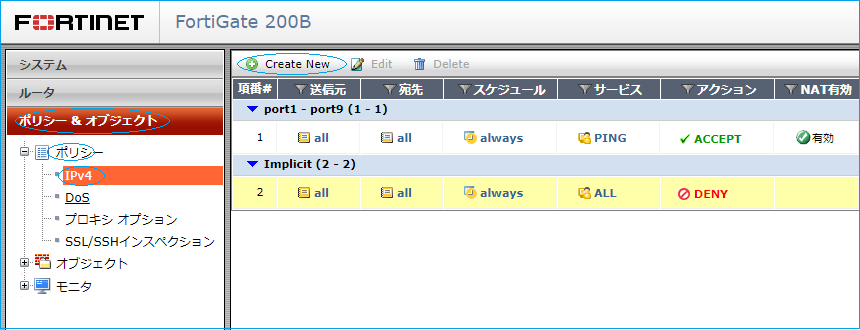

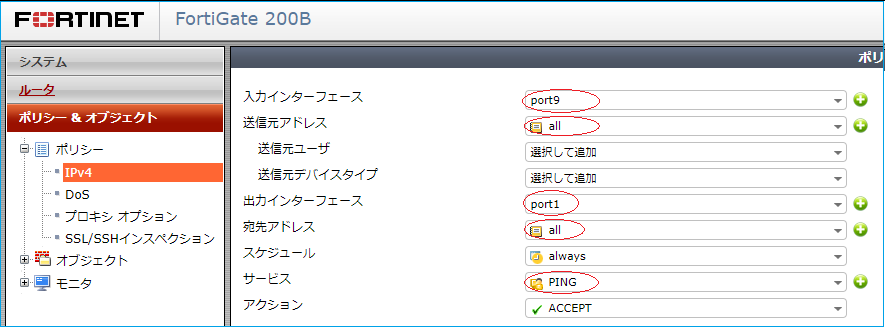

課題はRIPを使ったルーティングでした。

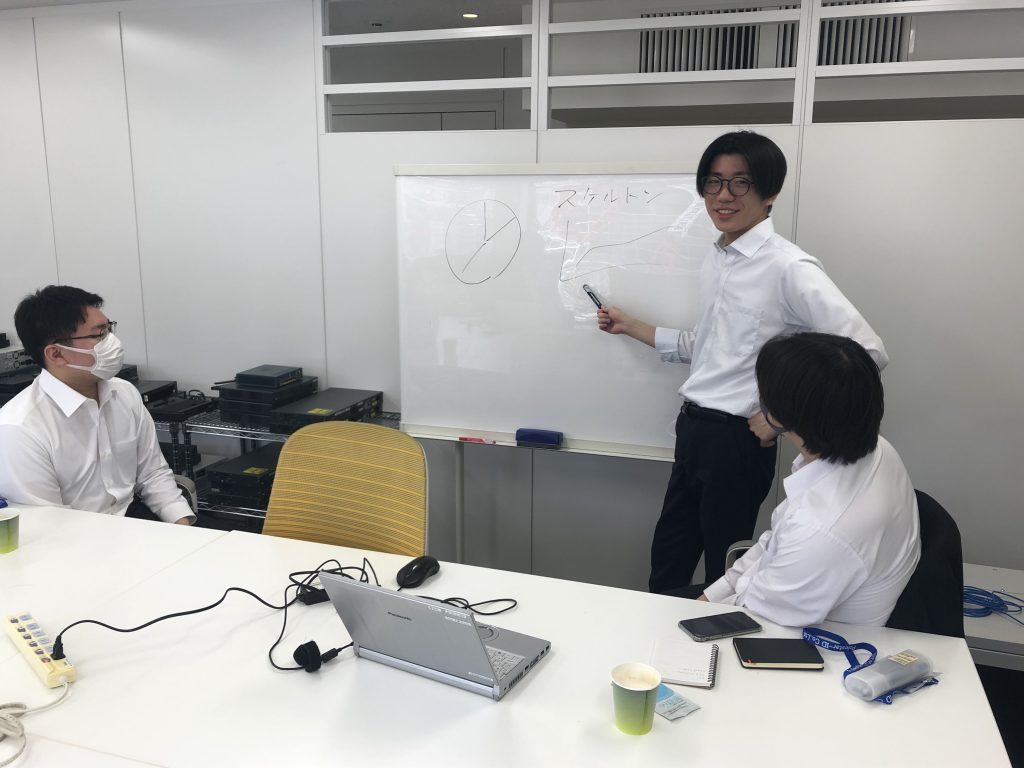

今回はリモート研修組だったピーチとノッチとタックが本社で初めて実機研修を行ったため、

新鮮なメンバーでの研修でした。途中リモート組がIPアドレス計算で詰まってしまったので、

本社研修組から授業を受けながら進めました。みんなが理解できるように足並みをそろえて

進めてくれたりと同期の絆が、さらに深まったのでとても嬉しかったです!

この実機研修で得た経験を交えながら、CCNA学習に励みたいと思います!

本日の記事は以上になります!

次回の記事もお楽しみに!

最近のコメント