こんにちは!

今回の記事はかとりゅうがお送りします。

現在、N社のネットワーク構築案件で使われるファイアウォールについて技術を検証しています。

今回の記事はFortigateのポリシーについてという内容になります。

ポリシーとは方針の事で、その物事に対するルールのようなものです。

例えばプライバシーポリシーですが、これは個人情報をどう扱うかという方針やルールであり

そのルールを明文化したものをさすこともあります。

Fortogateにおけるポリシーとは通信の可否の制御する設定の事です。

標準ですべての通信を拒否する設定(暗黙のdeny)がされており、基本的には許可したい通信についての通信許可設定を追加していくことになります。

ポリシー設定は、主に送信元、送信先、サービスポートを指定することで設定します。

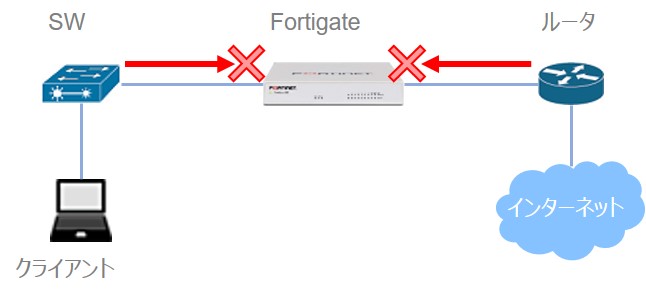

Aという端末とBという端末との間で FortiGate を挟んで双方向通信を実現したい場合、[AからBへの通信] と [BからAへの通信] の双方向の通信が許可されている必要があります。

FortiGate の一つのポリシーで設定できるのは片方向の通信についてのみのため、双方向通信を実現するためには 2 つのポリシー設定が必要となります。

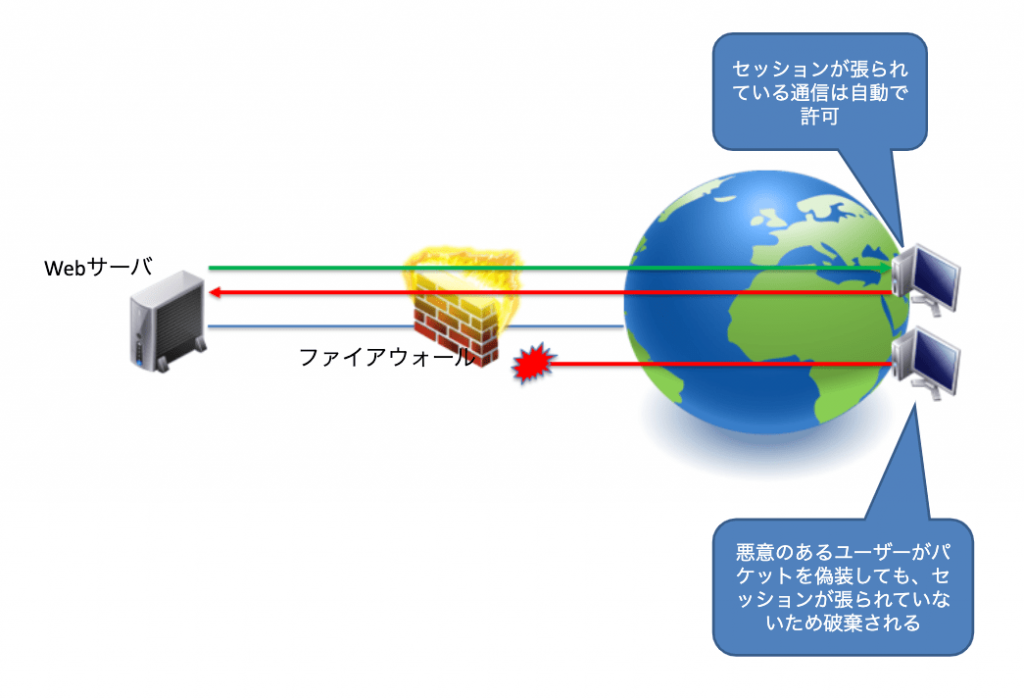

ここで、FortiGate などのファイアウォールにはステートフル・インスペクションと呼ばれる機能があります。

ステートフル・インスペクションを有効にした場合、ある通信を許可するポリシー設定に対して、そのポリシーに該当する通信に対応する戻りの通信は自動で許可されます。

これにより一つのポリシーで双方向通信が可能になります。

また、ステートフル・インスペクションがあることによりセキュリティ面でのメリットがあります。

引用元:https://nwengblog.com/fortigate-policy/#toc2

大体の企業では、社内LAN側からインターネット側への必要な通信のみ許可しておいて、インターネット側から 社内LAN側への通信は原則として拒否するという設定がされています。

これはつまり、原則として社内LAN 側を起点とする通信のみ許可されるということになります。

今回の記事は以上になります。

次回の記事は実際にポリシーを作成して通信を行う内容になります。

次回の記事もお楽しみに!

最近のコメント